Prolaborate permite el acceso a los modelos de Enterprise Architect a través de la capacidad de inicio de sesión único de SAML.

Si bien esta integración debería funcionar con cualquier proveedor de identidad, los probados son:

- Azure Active (aprende cómo configurarlo aquí)

- Okta (aprende cómo configurarlo aquí)

- Ping Identity (aprende cómo configurarlo aquí)

- Microsoft Active Directory Federation Services (aprende cómo configurarlo aquí)

- Jump Cloud (aprende cómo configurarlo aquí)

- Mini Orange (aprende cómo configurarlo aquí)

- Oracle Identity Cloud Service (aprende cómo configurarlo aquí)

- IBM Security Access Manager (aprende cómo configurarlo aquí)

En esta guía, veremos cómo configurar SAML Single Sign-on en general.

Requisitos previos

Perfil de control de acceso

Crea un Perfil de Control de Acceso con acceso al repositorio requerido para los miembros del grupo de usuarios donde puedan acceder directamente a Prolaborate mediante SSO. Para saber cómo crear un Perfil de Control de Acceso haz click aquí.

Configurar aplicación SSO

Además de la configuración habitual que realizas en tu aplicación SSO, tienes que hacer lo siguiente:

Prolaborate

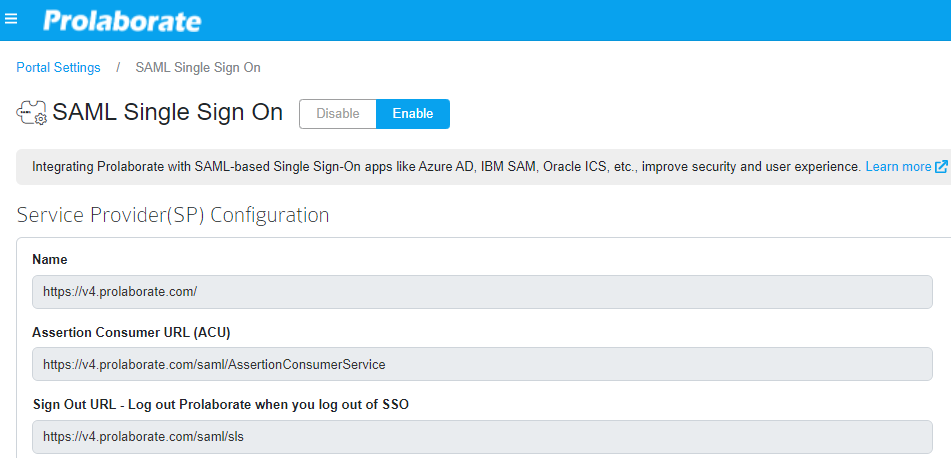

Haz clic en el menú hamburguesa > SAML Single Sign On para ir a la página de configuración.

Tu sitio de Prolaborate debe tener un certificado SSL válido y debe agregarse al menos un repositorio.

Configuración del proveedor de servicios

Completa la configuración como muestra la tabla:

Campo | Descripción |

Nombre y ACU | Estos campos ya aparecerán predefinidos. |

Archivo de certificado | Elige el archivo .pfx de tu certificado SSL. |

Contraseña del certificado | Introduce la contraseña del archivo .pfx |

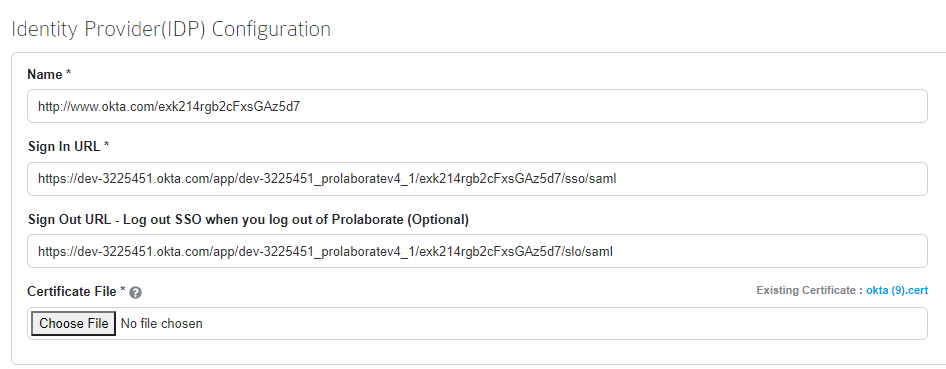

Configuración del proveedor de identidad

Por favor configura como se indica a continuación:

Campo | Descripción |

Nombre | Obtiene esta información de tu proveedor de identidad y pegala acá. |

URL de inicio de sesión | Obtiene esta información de tu proveedor de identidad y pegala acá. |

URL de cierre de sesión | Obtiene esta información de tu proveedor de identidad y pegala acá. |

Certificado | Obtiene esta información de tu proveedor de identidad. Tiene que seleccionar un archivo .cer o .cert. |

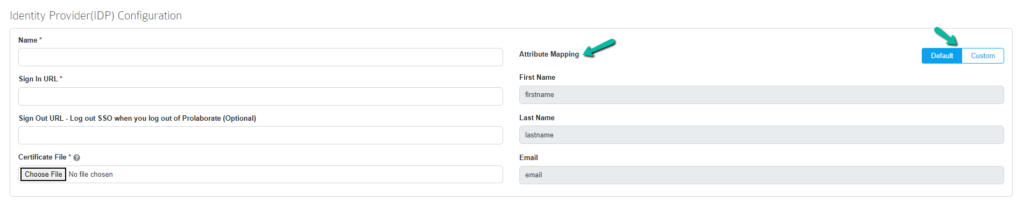

Asignación de Atributos

La asignación de atributos se completará previamente con valores predeterminados en la página de inicio de sesión único de SAML y no se pueden editar.

Si es necesario, los usuarios pueden cambiar los valores moviendo el interruptor de Default a Custom. A continuación, copia los valores de Attributes & Claims de la aplicación SAML y pegalos en Prolaborate, en Attributes Mapping.

Deben ser creados los siguientes atributos:

firstname

lastname

email

Reclamos

Se deben configurar los siguientes reclamos, según corresponda:

Emailaddress

Givenname

Name

Nameindentifier

Surname

Perfiles de control de acceso

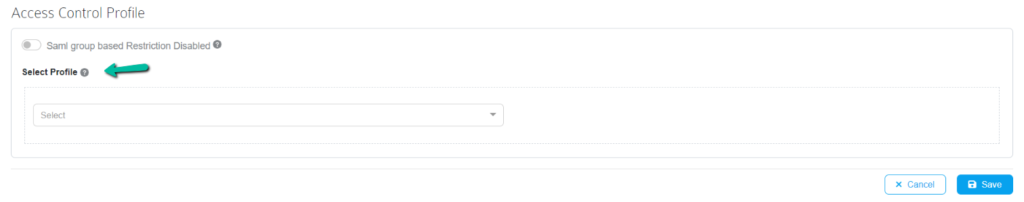

Elige el perfil desde el menú desplegable y guarda la configuración.

Vincular el acceso basado en roles directamente desde Grupos de Usuarios de SAML

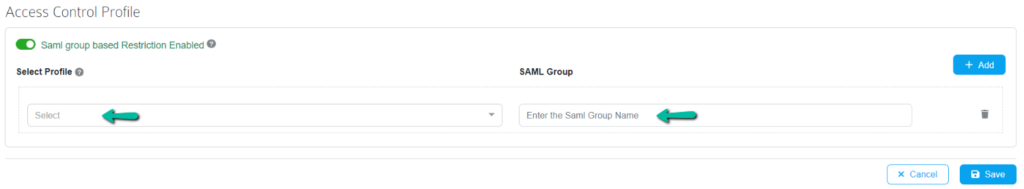

La mayoría de los equipos de hoy en día prefieren separar la gestión de usuarios de las herramientas individuales en un Sistema de Gestión de Usuarios (IAM) centralizado. Prolaborate 4.4 facilita esto con la capacidad de vincular grupos de usuarios SAML para vincularlos directamente al acceso basado en roles en Prolaborate.

Para la autenticación basada en SAML, activa la Restricción basada en grupos SAML. Elige el perfil requerido y agrega grupos de usuarios SAML.

Cuando termines de configurar, haz clic en Save.

Iniciar sesión con Inicio de Sesión Único (SSO)

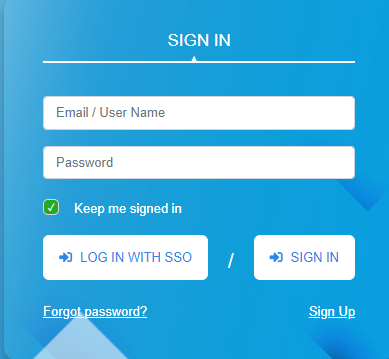

Una vez esté lista la configuración, asegurate de que el SSO esté activado.

Los usuarios empezarán a ver un nuevo botón en la página de inicio LOGIN WITH SSO, el cual podrán utilizar para iniciar sesión con sus credenciales SSO.

Fuente: Prolaborate